엊그제 수상한 IP를 찾아 차단했데, 생각난 김에 다른 IP들은 없는지 access 기록을 찾아 보았다. lightsail bitnami 인스턴스에서 아파치 로그 파일은 /opt/bitnami/apache/logs 에 있다.

현재 로그파일과 지난 압축 파일을 홈 디렉토리에 복사한다.

cp access* ~/logs/.filezilla를 이용해서 ftp로 이 파일들을 내려받는다. 방법 : SFTP를 사용하여 Amazon Lightsail에서 Linux 또는 Unix 인스턴스에 연결

내려받은 파일들의 압축을 풀고 텍스트 편집기로 불러온다. textmate로 파일을 하나 불러오고 나머지 파일들도 드래그앤 드랍으로 던져 넣어 전체를 불러 왔다. 약 45만줄 정도.

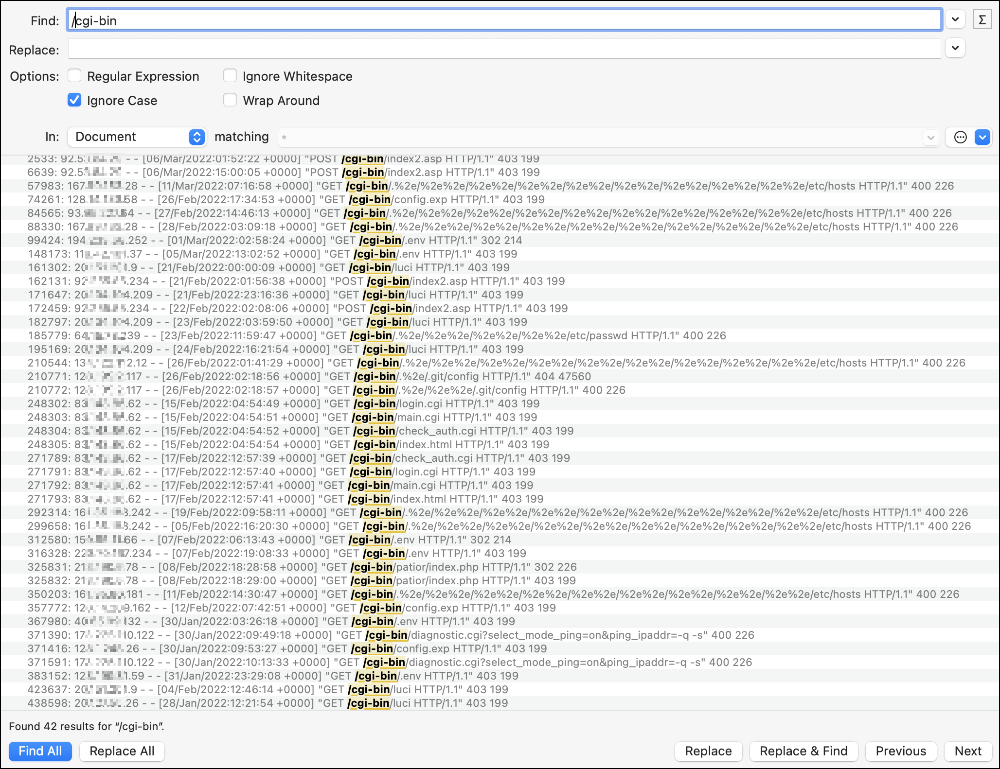

찾기 기능으로 /cgi-bin 을 찾아보았다. 이 블로그가 돌아가는 워드프레스의 디레토리 이름은 물론 서버내에 /cgi-bin 디렉토리는 없는데 이 경로가 포함된 URI를 접근해봤다는건 취약점이 있는 특정 파일들이 있는지 뒤져본 것으로 보 인다.

cmd + A 로 전체를 선택하여 새 파일에 붙여넣는다. IP만 남기고 나머지 부분을 삭제했다. 갯수가 많으면 Keyboard Maestro를 이용할 수도 있겠지만 40여개라 수작업으로 정리했다. 나온 IP 목록은 중복을 제거하기 위해 구글 스프래드시트를에 붙여놓고 조건부 서식으로 중복값을 제거했다.

범위 지정 후 =countif(A:A,A:A)>1 맞춤수식 적용

이후 작업은 이전 게시물처럼 iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP 명령으로 넣어주고 리부팅해서 다시 적용할 수 있게 하려고 파일로 저장하였다.

해당 IP들이 다시 접근해올지 여부는 모르겠으나, 내 호스트에 대해 공격 기록이 있는 IP들은 차곡 차곡 막아줘야겠다.